앱이 서버와 통신하는 패킷을 잡기위해 프리다로 후킹해 볼 생각이다

SSL 피닝이 걸려있기에 그냥은 데이터가 왔다갔다하는걸 볼 수 없다

루팅된 안드로이드가 있으면 패킷 캡쳐하기 편했겠지만, 루팅폰이 없는 관계로

에뮬레이터인 Nox를 사용할 것이다

먼저 Burp suite에서 CA인증서를 먼저 설치해야 한다

burp 브라우저에서 https://burp/ 로 접속 후 CA Certificate를 다운받는다 (cacert.der)

파일명을 cacert.crt로 변경 후 녹스에 끌어당겨준다

아래 과정으로 설치한다

출처: guleum-zone 티스토리

자격증명: VPN 및 앱

인증서 이름: portswigger

이제 frida server 파일이 필요하다.

해당 파일은 아래 깃허브에서 받을 수 있다

12.6.11-android-x86 버전으로 설치한다

아래 명령어로 Nox에 frida-server을 집어넣어준다

nox_adb push ./frida-server-12.6.11-android-x86 /data/local/tmp

그리고 ssl 인증서고정을 우회하기 위한 후킹 스크립트가 필요하다

https://codeshare.frida.re/@masbog/frida-android-unpinning-ssl/

Frida CodeShare

codeshare.frida.re

script.js라는 이름으로 폴더 하나 만들어서 저장해놓자

이제 파이썬 모듈을 다운받는다

pip install frida==12.6.11

pip install frida-tools==2.2.0

그리고 버프에 프록시 연결해주면 된다

burp suite => settings => 현재 네트워크 (127.0.0.1) 선택 => edit

수정 후 저장한다

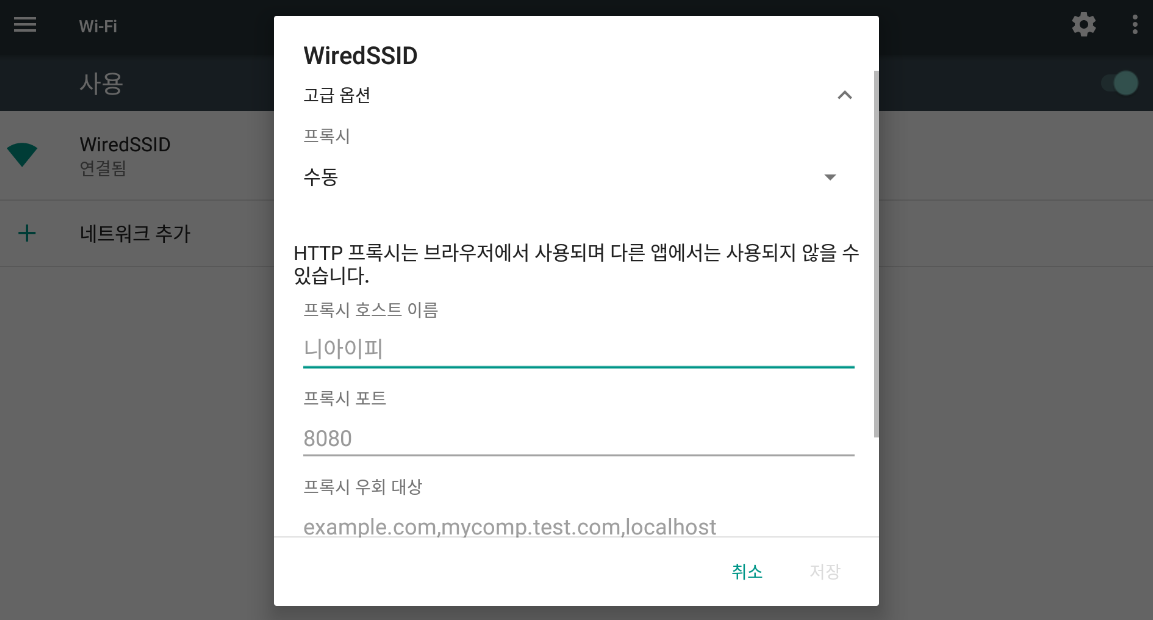

녹스에서도 8080 포트로 연결해주면 프록시 세팅은 끝난다

이제 아래 명령어를 순서대로 입력해서 후킹해보자

nox_adb shell

chmod 777 frida-server-12.6.11-android-x86

./frida-server-12.6.11-android-x86 &

frida -Uf <앱 패키지명> -l script.js --no-pause

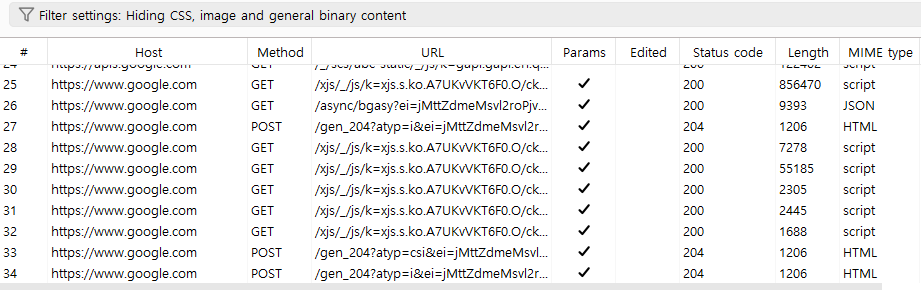

패킷이 잘 들어온다